以下内容在写原文的时候觉得和SSL窃听关系不大,就没加入,这里补充给有兴趣的读者。

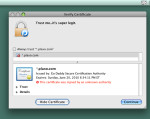

关于认真检查URL——请不要只依赖浏览器的“正面反馈”(Positive Feedback)和“负面反馈”(Negative Feedback)进行判断。BlackHat会议几年间公开过的SSL“漏洞攻击”,均是配合浏览器的存在弱点,回避负面反馈,制造虚假的正面反馈来迷惑用户。手段包括替换favicon,通过IDN仿造URL和利用CA认证漏洞等等。有些网站在HTTP登录表格旁附上锁头图片,本身也是一种误导。

关于Cryptanalysis(密码分析)——虽然SSL本身的匙交换没有漏洞,但证书的验证一直是研究人员攻击的对象。2008年末有一队研究人员成功构建了MD5的碰撞哈希(使用200多台PS3和几十张合法证书),证明用MD5算法构造的证书均可以被伪造。不过该证书早已过期,而大部分CA(包括Verisign和Comodo)都已转用SHA-1作为加密算法;用户只要保证系统时间的正确,足以防止攻击者利用现有伪造证书。

关于信任CA——我在文中已提及了少数CA认证流程上的不谨慎,而他们又是除OCSP外的主要验证关卡,因此对CA的检查是首要的(你可以删除不信任的内置root CA,在浏览器选项里)。如今严峻的工作是促进CA扫荡曾经签发的不安全证书,民间亦有偏方,包括SSL Blacklist插件。

(注意:root CA使用什么算法并不重要,重要的是中间层使用的算法。浏览器本身信任root CA,因此不会验证他们的证书。解释1,解释2。)

简单点说,有足够CS知识的攻击者会尽量伪装自己(某些工具能混合多种攻击),但他无法破解SSL:一个警觉的用户也有办法及时察觉异样。

推荐阅读:Decrypting A Wireshark Capture With Ssl Traffic

image via flickr

PS:由于有很多·Linux·users喜欢看到自己的OS,客栈更新了UA检测。这里重申,那东西只是看着好玩,用什么OS是你自己的事。

So…UA test

I failed.

UA的话可以用http://user-agent-string.info/download/UASparser,不错的UAS分析器。

那个MD5,记得是山东的团队。

突然发现自己与博主在相关文章里用的都是假名,不过我的是いろは序罢了。