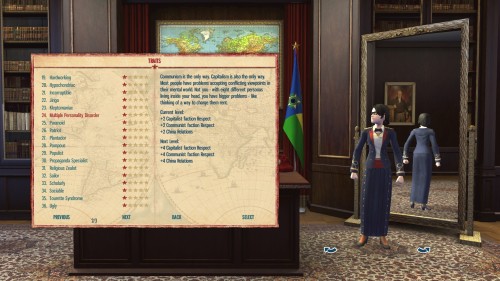

(image credit: kuro oolong)

在GFW主动出击的情况下,11月底发布的Lantern RC版受到不少打击,开发者估计如今的Lantern国内用户数量可能为巅峰期的十分之一。在Lantern客户端内置的后备服务器几乎全部被封的这一刻,恐怕需要新的Lantern版本发布才能解决问题。

在完成介绍文之后,我在开发者论坛上追问了原文结尾的两个困惑——

一是Kaleidoscope论文里使用动态DNS名记录已发现节点的IP(因为PPPoE上网的IP地址是动态的),在我看来这是一个比较弱的假设,因为GFW随时可以封锁动态DNS提供商。

Lantern开发者回答我说它们使用Google Talk的主要理由就是通过XMPP协议(原名Jabber)获取节点的ID,然后像DNS解析般,把ID映射到IP地址上。假如Google Talk被封,则会使用已发现节点最后一次出现的IP地址。只要还能连上他们,则可以无需依赖Google Talk也继续连接节点。

二是国内分享Lantern的方式,尤其是那些在社交网络上创建圈子或大范围邀请用户的做法,在我看来是违背了Kaleidoscope理论的。

Lantern开发者认同这个观点:非常不建议邀请你不认识的人登陆Lantern。这样只会无谓的曝露你自己和真实朋友的翻墙线路,导致你们一起被封。换而言之——别搞什么邀请分享了,分享的越广,GFW入侵的概率越高。

最后一条有趣的信息是:由于Lantern很多文档都放在Github Wiki上,并且公开编辑。GFW似乎注册了不少账号来删除Lantern教程。没错,就像当年的游击队一样。

Lantern开发者正在积极讨论为数据传输以外的握手请求也补上内容混淆,看看这样是否能绕开GFW的指纹检测与机器学习。这的确是重要的一环,但在我看来,如何让用户仅分享和仅使用可信的邀请,才是最大难度。

(image credit: weee)

记住,和你的朋友分享灯笼(Lantern)。

Peace.